Why is this all done without any configuration options?

A *competent* CPU engineer would fix this by making sure speculation

doesn't happen across protection domains. Maybe even a L1 I$ that is

keyed by CPL.

I think somebody inside of Intel needs to really take a long hard look

at their CPU's, and actually admit that they have issues instead of

writing PR blurbs that say that everything works as designed.

.. and that really means that all these mitigation patches should be

written with "not all CPU's are crap" in mind.

Or is Intel basically saying "we are committed to selling you shit

forever and ever, and never fixing anything"?

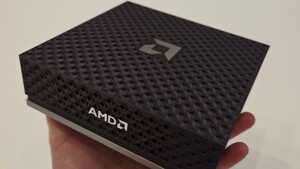

Because if that's the case, maybe we should start looking towards the

ARM64 people more.

Please talk to management. Because I really see exactly two possibibilities:

- Intel never intends to fix anything

OR

- these workarounds should have a way to disable them.

Which of the two is it?

Linus

https://lkml.org/lkml/2018/1/3/797